V prejšnjem članku sem predstavil način avtentikacije, pri katerem za avtentikacijo uporabnikov skrbi strežnik ADFS. na kratko sem opisal tudi, katere certifikate potrebujemo in kaj je potrebno narediti, da pravilno izvozimo certifikat za uvoz na SharePoint strežnik.

Nastavitve ADFS strežnika

Pri konfiguraciji zaupanja med SharePoint strežnikom in ADFS strežnikom, lahko operacijo delimo na 2 koraka:

- Vzpostavitev zaupanja z izmenjavo certifikatov.

- Vzpostavitev zaupanja za avtentikacijo oz. »Relying party trust«.

Vzpostavitev zaupanja med SharePoint strežnikom in ADFS strežnikom bom predstavil v naslednjem članku.

Relying Party Trust

ADFS strežnik skrbi za avtentikacijo uporabnikov in SharePoint je aplikacija, ki se zanaša na ADFS, da bodo uporabniki ustrezno avtenticirani. Poleg SharePoint strežnika, ki se zanaša na ADFS, pa mora na nek način tudi ADFS strežnik vedeti, da zahtevek prihaja s strani aplikacije/spletne strani, ki je zaupanja vredna in ki jo ADFS prepozna. Ta relacija se vzpostavi z »Relying Party Trust«.

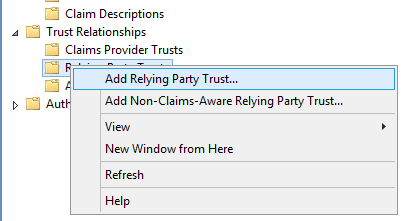

Če želimo dodati novega partnerja, naredimo desni klik na »Relying Party Trust« mapo in izberemo opcijo »Add Relying Party Trust…« Odpre se čarovnik, kjer moramo vnesti nekaj podatkov, po čemer ADFS strežnik ve, da zahtevek prihaja s SharePoint strežnika in iz dotične spletne aplikacije.

Select Data Source

V drugem koraku čarovnika moramo izbrati data source našega vira, ki se opira na ADFS strežnik. Ker gre v našem primeru za SharePoint, je tukaj potrebno izbrati opcijo »Enter data about the relying party manually«. S klikom na gumb next, se premaknemo na naslednji korak.

Specify display name

V koraku Specify display name določimo enolično in opisno ime, s katerim bomo našo povezavo prepoznali tudi v prihodnosti.

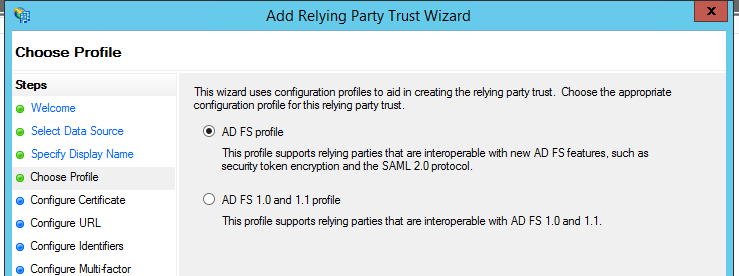

Choose profile

V tem koraku si izberemo ADFS profil in se premaknemo na naslednji korak.

CONFIGURE CERTIFICATE

V tem koraku nam ni potrebno nič nastavljati, zato lahko kliknemo na gumb next.

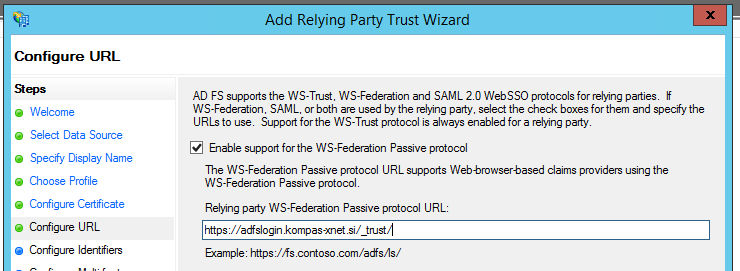

Configure URL

V koraku configure URL moramo nastaviti 2 stvari, in sicer:

- Izbrati moramo opcijo »Enable support for the WS-Federation passive protocol«

- V polje »Relying party WS-Federation Passive protocol URL« pa moramo vnesti URL web aplikacije, ki bo uporabljala ADFS za avtentikacijo in URL-ju dodati »/_trust/«.

V našem primeru je potem URL naslov https://adfslogin.kompas-xnet.si/_trust/.

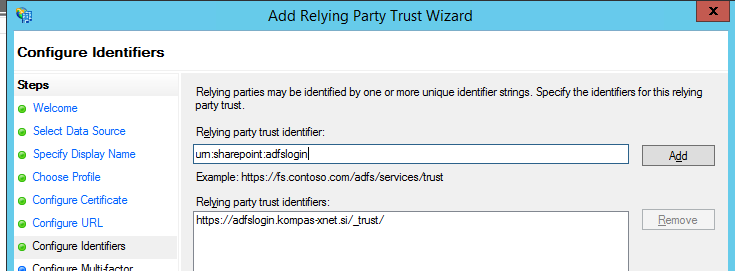

CONFIGURE IDENTIFIERS

V tem koraku moramo dodati nov zapis, in sicer tak, ki bo enolično identificiral web aplikacijo, ki se bo na ADFS strežnik povezovala. Isti identifikator moramo specificirati tudi na strani SharePoint strežnika, vendar več o tem v naslednjem članku.

CONFIGURE MULTI-FACTOR AUTHENTICATION

V tem koraku nam ni potrebno nastavljati ničesar.

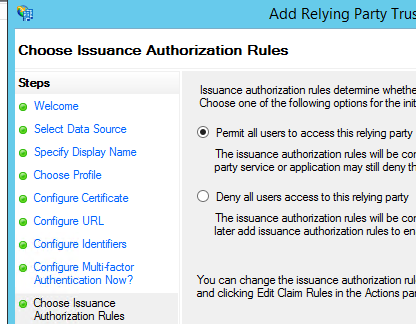

CHOOSE ISSUANCE AUTHORIZATION RULES

V tem koraku je zelo pomembno, da je izbrana opcija “Permit all users to access this relying party”.

READY TO ADD TRUST

V tem koraku lahko kliknemo Next.

Finish

Čeprav je ta korak zadnji v tem čarovniku, pa z nastavitvami še nismo zaključili. V tem koraku imamo na voljo “Edit the Claims Rules Dialog for this relying party trust when wizard closes”.

Odpre se pogovorno okno “Edit Claims Rules”, kjer lahko nastavimo kateri so tisti podatki, s katerimi se bodo uporabniki identificirali.

Edit claims rules

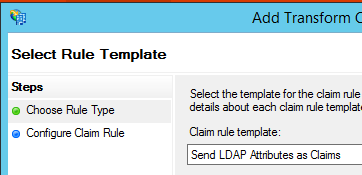

S klikom na Add rule, se odpre čarovnik, kjer določimo kje bo ADFS avtenticiral uporabnika. Za AD uporabnike moramo v tem koraku izbrati “Send LDAP Attributes as Claims” in v naslednjem koraku določimo kateri so tisti atributi, ki opisujejo uporabnika.

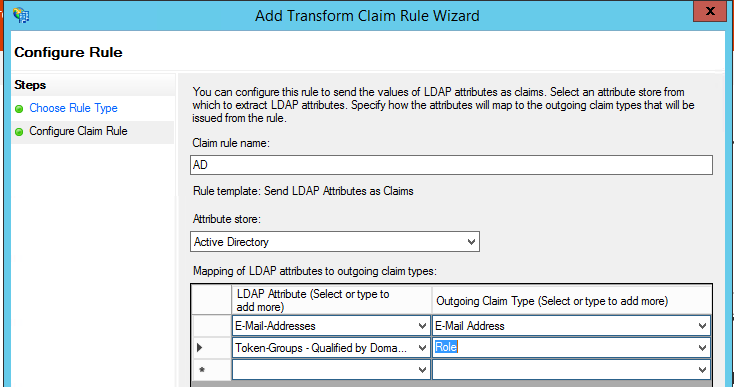

Configure Claims Rule nas sprašuje, kako se bo pravilo imenovalo, kakšnega tipa je naš “Attribute store”, kjer nastavimo “Active Directory” in nastavimo še mapiranje med Outgoing in AD atributi.

Vedno je v tem koraku potrebno izbrati vsaj 2 mapiranji. Prvo je po navadi tisto, ki enolično opisuje uporabnika. Največkrat je to email naslov in Outgoing Claim E-mail Address. Glede na to, da ni nujno, da imajo vsi uporabniki email definiran, pa lahko kot identifikator nastavimo tudi UserPrincipalName oz. UPN.

Drugo je največkrat tisto, ki predstavlja AD skupine, katerih član je uporabnik. Mapiranje mora biti nastavljeno na “Outgoing Claim Type: Role”

Pravila lahko sedaj shranimo in to je tudi vse, kar moramo narediti na strani ADFS strežnika. V naslednjem članku bom napisal še, kaj je potrebno narediti na strani SharePointa, da zagotovimo uspešno avtetikacijo z ADFS strežnikom.